¡Excelente elección de tema! La autenticación en dos pasos es fundamental en la seguridad digital actual. Aquí tienes un artículo de aproximadamente 1200 palabras en español sobre cómo configurarla.

Fortalece tu Escudo Digital: Una Guía Completa para Configurar la Autenticación en Dos Pasos (2FA)

En la vertiginosa era digital en la que vivimos, nuestras vidas están cada vez más entrelazadas con el mundo en línea. Desde la banca y las compras hasta la comunicación social y el trabajo, casi todas nuestras interacciones cotidianas tienen una contraparte digital. Con esta conveniencia, sin embargo, surge una creciente vulnerabilidad: la seguridad de nuestras cuentas y la protección de nuestra información personal. Las contraseñas, por sí solas, han demostrado ser un método de defensa insuficiente frente a la sofisticación de los ciberdelincuentes modernos. Aquí es donde entra en juego la Autenticación en Dos Pasos (2FA), una capa adicional de seguridad que se ha vuelto indispensable.

Este artículo tiene como objetivo desglosar todo lo que necesitas saber sobre la 2FA: qué es, por qué es crucial, los diferentes tipos disponibles y, lo más importante, una guía paso a paso sobre cómo configurarla para proteger tus activos digitales más preciados.

¿Qué es la Autenticación en Dos Pasos (2FA)?

La Autenticación en Dos Pasos, a menudo abreviada como 2FA o TFA (Two-Factor Authentication), es un método de seguridad que requiere que un usuario proporcione dos factores de verificación diferentes para acceder a una cuenta o sistema. En lugar de depender únicamente de una contraseña (algo que sabes), la 2FA exige un segundo tipo de prueba para confirmar tu identidad.

Estos "factores" se dividen tradicionalmente en tres categorías:

- Algo que sabes: Esto se refiere a la información que solo tú conoces, como una contraseña, un PIN o una frase de seguridad.

- Algo que tienes: Esto implica un objeto físico que posees, como tu teléfono móvil (para recibir códigos por SMS o usar una aplicación de autenticación), una llave de seguridad USB o una tarjeta inteligente.

- Algo que eres: Esto se relaciona con características biométricas únicas de tu persona, como tu huella dactilar, reconocimiento facial o escaneo de iris.

Cuando configuras la 2FA, estás combinando al menos dos de estos factores. Por ejemplo, al iniciar sesión en tu banco, primero ingresas tu contraseña (algo que sabes) y luego recibes un código en tu teléfono móvil (algo que tienes) que también debes introducir. Esto crea una barrera significativamente más robusta contra los accesos no autorizados.

¿Por qué es Crucial la 2FA en la Era Digital Actual?

La necesidad de la 2FA se ha vuelto más apremiante que nunca debido a la prevalencia de diversas amenazas cibernéticas:

- Contraseñas Débiles o Reutilizadas: Muchos usuarios emplean contraseñas fáciles de adivinar o reutilizan la misma contraseña en múltiples sitios. Si un ciberdelincuente obtiene una de estas contraseñas (por ejemplo, a través de una violación de datos en un sitio menos seguro), puede usarla para intentar acceder a todas tus otras cuentas.

- Ataques de Phishing: Los ataques de phishing engañan a los usuarios para que revelen sus credenciales de inicio de sesión en sitios web falsos que imitan a los legítimos. Incluso si caes en un ataque de phishing y entregas tu contraseña, la 2FA impedirá que el atacante acceda a tu cuenta sin el segundo factor.

- Ataques de Fuerza Bruta y Relleno de Credenciales: Los ciberdelincuentes utilizan programas automatizados para probar millones de combinaciones de contraseñas (fuerza bruta) o usan listas de credenciales robadas de otras violaciones de datos (relleno de credenciales). La 2FA detiene estos ataques al requerir un factor que no puede ser adivinado o robado de una base de datos.

- Malware y Keyloggers: Algunos tipos de software malicioso pueden registrar las pulsaciones de teclas en tu dispositivo, incluyendo tus contraseñas. La 2FA añade una capa de protección incluso si tu contraseña ha sido comprometida de esta manera.

- Mayor Tranquilidad: Saber que tus cuentas más importantes están protegidas con 2FA te proporciona una tranquilidad invaluable, sabiendo que tus datos personales y financieros están más seguros.

En resumen, la 2FA actúa como un escudo adicional. Incluso si un atacante logra robar tu contraseña, no podrá acceder a tu cuenta a menos que también tenga acceso a tu segundo factor de autenticación.

Tipos Comunes de Autenticación en Dos Pasos

Existen varias implementaciones de 2FA, cada una con sus propias ventajas y desventajas en términos de seguridad, conveniencia y costo:

-

Códigos Enviados por SMS (Mensajes de Texto):

- Cómo funciona: Después de introducir tu contraseña, el servicio envía un código de un solo uso (OTP – One-Time Password) a tu número de teléfono registrado. Debes introducir este código para completar el inicio de sesión.

- Pros: Es el método más común y fácil de usar, ya que la mayoría de las personas tienen un teléfono móvil.

- Contras: Es considerado el menos seguro debido a vulnerabilidades como la suplantación de SIM (SIM swapping), donde un atacante puede convencer a tu operador telefónico para que transfiera tu número a su tarjeta SIM. También depende de la cobertura de red.

-

Aplicaciones de Autenticación (Generadores de Códigos TOTP):

- Cómo funciona: Aplicaciones como Google Authenticator, Authy, Microsoft Authenticator o LastPass Authenticator generan códigos de un solo uso basados en el tiempo (TOTP – Time-based One-Time Password). Estos códigos cambian cada 30 o 60 segundos. Para configurarlas, escaneas un código QR proporcionado por el servicio.

- Pros: Mucho más seguro que los SMS, ya que no depende de la red móvil y no es susceptible a la suplantación de SIM. Los códigos se generan en tu dispositivo y no se transmiten por internet. Funcionan sin conexión a internet.

- Contras: Requiere tener el dispositivo (generalmente un smartphone) a mano. Si pierdes o dañas tu dispositivo, la recuperación puede ser un desafío si no has hecho una copia de seguridad o guardado los códigos de recuperación.

-

Llaves de Seguridad de Hardware (FIDO U2F/WebAuthn):

- Cómo funciona: Son pequeños dispositivos físicos, a menudo con forma de USB (como YubiKey o Google Titan Key), que se conectan a tu ordenador o dispositivo móvil. Después de introducir tu contraseña, tocas o insertas la llave para completar la autenticación.

- Pros: Considerado el método más seguro. Son resistentes al phishing, ya que la llave verifica la autenticidad del sitio web al que te estás conectando. No requieren batería ni conectividad.

- Contras: Requieren una inversión inicial. Perder la llave puede ser problemático si no tienes una de respaldo. No todos los servicios las soportan.

-

Biometría:

- Cómo funciona: Utiliza características físicas únicas, como la huella dactilar (Touch ID) o el reconocimiento facial (Face ID), a menudo integradas en smartphones o laptops. En muchos casos, la biometría actúa como el "segundo factor" después de un PIN o una contraseña para desbloquear el dispositivo o una aplicación específica.

- Pros: Extremadamente conveniente y rápido.

- Contras: Aunque la biometría es segura para desbloquear dispositivos, su uso como el único segundo factor de autenticación en la nube sin otro elemento (como una llave de seguridad) puede tener limitaciones. La privacidad de los datos biométricos es una consideración.

-

Códigos de Recuperación/Respaldo:

- Cómo funciona: La mayoría de los servicios que ofrecen 2FA te proporcionan una lista de códigos de un solo uso que puedes imprimir o guardar en un lugar seguro. Estos códigos están destinados a ser utilizados en situaciones de emergencia, como cuando pierdes tu teléfono o tu llave de seguridad.

- Pros: Esenciales para la recuperación de cuentas.

- Contras: Si los pierdes o caen en manos equivocadas, pueden ser utilizados para acceder a tu cuenta. Deben guardarse en un lugar muy seguro y fuera de línea.

Cómo Configurar la Autenticación en Dos Pasos: Una Guía Paso a Paso

Aunque los pasos exactos pueden variar ligeramente entre diferentes servicios (Google, Facebook, tu banco, etc.), el proceso general para configurar la 2FA es bastante similar.

Paso 1: Identifica los Servicios Clave

Comienza por los servicios más críticos: tu correo electrónico principal, tu cuenta bancaria, tus redes sociales, tu gestor de contraseñas y cualquier otra cuenta que contenga información sensible o financiera.

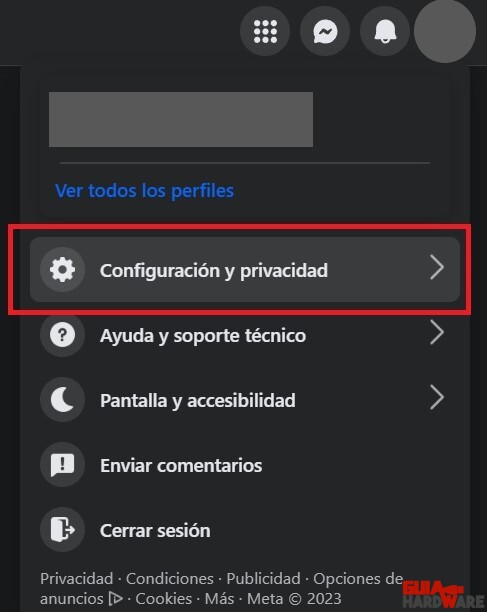

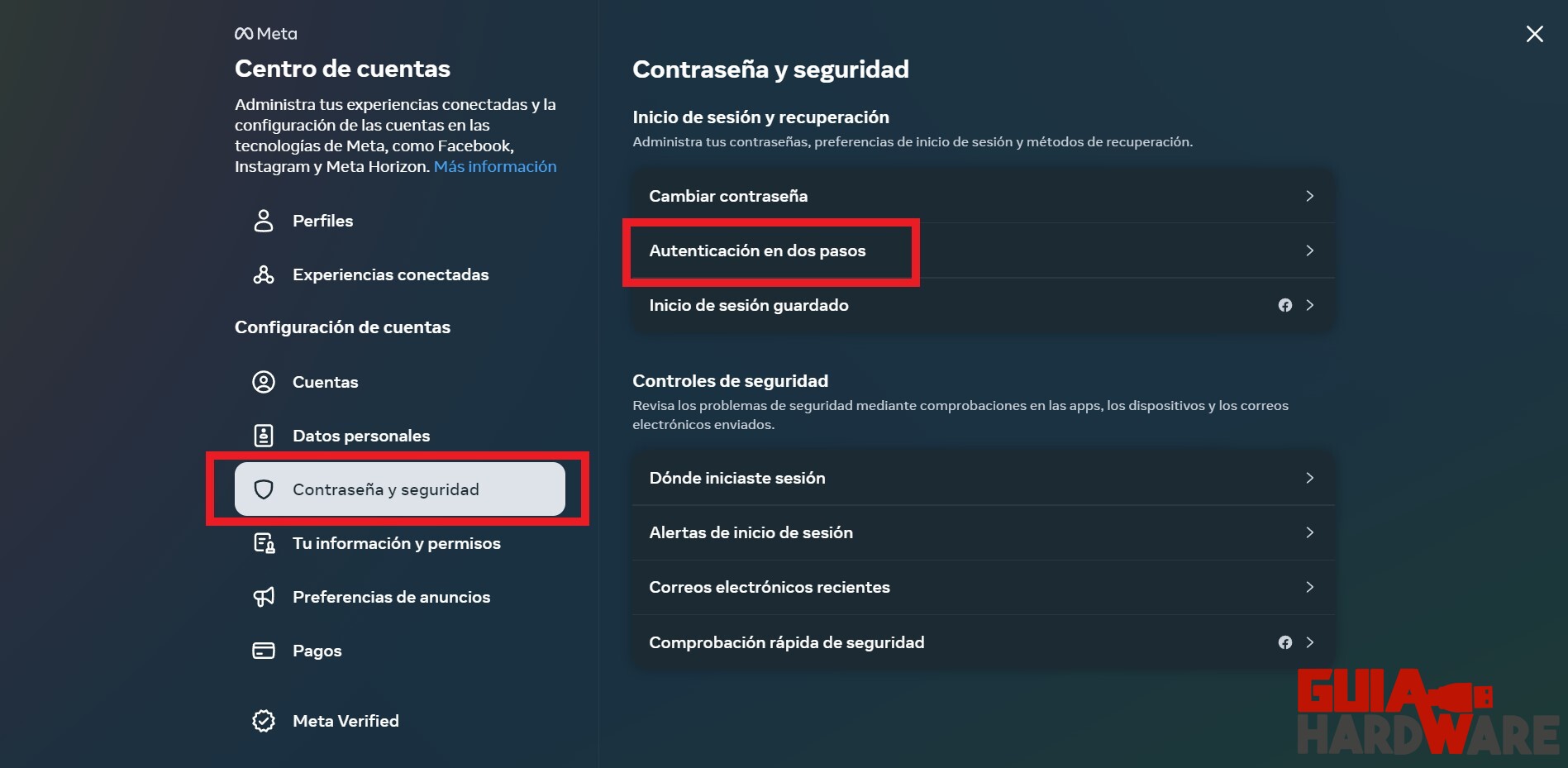

Paso 2: Navega a la Configuración de Seguridad

Inicia sesión en la cuenta que deseas proteger. Busca la sección de "Configuración", "Ajustes", "Seguridad" o "Privacidad". A menudo, hay un subapartado específico para "Seguridad de la cuenta" o "Verificación en dos pasos".

Paso 3: Busca la Opción de 2FA/MFA

Dentro de la sección de seguridad, localiza la opción que dice "Autenticación en dos pasos", "Verificación en dos pasos", "2FA", "MFA" (Autenticación Multifactor) o "Inicio de sesión seguro". Haz clic para activarla.

Paso 4: Elige tu Método Preferido

El servicio te presentará las opciones de 2FA disponibles (SMS, aplicación de autenticación, llave de seguridad, etc.). Como regla general, se recomienda encarecidamente optar por una aplicación de autenticación o una llave de seguridad de hardware sobre los códigos SMS, debido a su mayor seguridad.

Paso 5: Sigue las Instrucciones Específicas del Servicio

-

Si eliges una aplicación de autenticación:

- El servicio te mostrará un código QR o una "clave de configuración" manual.

- Abre tu aplicación de autenticación (por ejemplo, Google Authenticator) en tu teléfono.

- Dentro de la aplicación, busca la opción para añadir una nueva cuenta (generalmente un signo de "+" o un icono de escáner).

- Escanea el código QR que se muestra en la pantalla de tu ordenador. Si no puedes escanearlo, introduce la clave de configuración manual.

- La aplicación de autenticación comenzará a generar códigos de 6 u 8 dígitos que cambian cada pocos segundos.

- El servicio te pedirá que introduzcas el código actual generado por tu aplicación para verificar que la configuración ha sido exitosa.

-

Si eliges SMS:

- El servicio te pedirá que confirmes o introduzcas tu número de teléfono móvil.

- Enviará un código de verificación a ese número.

- Introduce el código recibido en el campo correspondiente en la página web.

-

Si eliges una llave de seguridad de hardware:

- El servicio te guiará para conectar tu llave de seguridad al puerto USB de tu dispositivo.

- Puede que te pida que toques la llave o que realices alguna otra acción para registrarla.

Paso 6: Guarda tus Códigos de Recuperación/Respaldo

Este es un paso CRÍTICO que a menudo se pasa por alto. Una vez que la 2FA está activada, el servicio casi siempre te proporcionará una serie de "códigos de recuperación", "códigos de respaldo" o "códigos de un solo uso". Estos códigos son tu salvavidas si pierdes tu dispositivo, si tu aplicación de autenticación deja de funcionar o si no puedes acceder a tu método principal de 2FA.

- ¡Guárdalos en un lugar seguro y offline! Considera imprimirlos y guardarlos en una caja fuerte o una ubicación segura en tu hogar. No los guardes en tu ordenador o en la nube sin cifrar, ya que podrían ser vulnerables si tu dispositivo es comprometido.

Paso 7: Prueba tu Configuración (Opcional, pero Recomendado)

Una vez que hayas configurado la 2FA y guardado tus códigos de recuperación, cierra sesión en la cuenta y vuelve a intentar iniciar sesión. Asegúrate de que el proceso de 2FA funciona correctamente y que puedes acceder a tu cuenta sin problemas utilizando el segundo factor.

Ejemplo Rápido: Configurar 2FA en una Cuenta de Google

- Ve a myaccount.google.com.

- En el menú de la izquierda, haz clic en "Seguridad".

- Desplázate hacia abajo hasta la sección "Cómo inicias sesión en Google" y haz clic en "Verificación en dos pasos".

- Haz clic en "Empezar" y sigue las indicaciones para verificar tu identidad (puede que te pida tu contraseña).

- Google te ofrecerá varias opciones. La opción "Google Authenticator" es altamente recomendada. Sigue los pasos para escanear el código QR con tu aplicación de autenticación.

- Asegúrate de descargar y guardar tus códigos de respaldo en un lugar seguro.

Mejores Prácticas y Consejos Adicionales para la 2FA

- Actívala en TODAS partes: Prioriza tus cuentas más importantes, pero intenta activar la 2FA en cualquier servicio que la ofrezca. La mayoría de los servicios de correo electrónico, banca, redes sociales, gestores de contraseñas y plataformas de comercio electrónico la tienen disponible.

- Prioriza los métodos seguros: Siempre que sea posible, elige aplicaciones de autenticación o llaves de seguridad de hardware sobre los códigos SMS.

- Protege tus códigos de recuperación: Son tan importantes como tu contraseña. Trátalos con el máximo cuidado.

- Mantén tu información de recuperación actualizada: Asegúrate de que tu número de teléfono de recuperación y tu dirección de correo electrónico de recuperación estén actualizados en todas tus cuentas.

- Ten cuidado con la suplantación de SIM: Sé consciente de este tipo de ataque. Si tu teléfono pierde repentinamente la señal sin razón aparente, contacta a tu operador inmediatamente.

- No compartas tus códigos 2FA: Nunca, bajo ninguna circunstancia, compartas los códigos 2FA con nadie. Los servicios legítimos nunca te los pedirán por teléfono o correo electrónico.

- Considera un gestor de contraseñas: Un gestor de contraseñas no solo almacena tus contraseñas de forma segura, sino que muchos también tienen funciones integradas de autenticación de dos factores, centralizando aún más tu seguridad.

- Comprende las limitaciones: Si bien la 2FA es increíblemente efectiva, no es una bala de plata. No te protegerá si un atacante obtiene control físico sobre tu dispositivo desbloqueado, o si un software malicioso ya está instalado y monitoreando tu actividad.

Desafíos y Consideraciones

A pesar de sus innegables beneficios, la 2FA presenta algunos desafíos que los usuarios deben tener en cuenta:

- Pérdida o robo del dispositivo: Si pierdes el teléfono donde tienes tu aplicación de autenticación, o si tu llave de seguridad es robada, el acceso a tus cuentas puede ser un problema si no tienes los códigos de recuperación o un método de respaldo configurado.

- Fricción para el usuario: Para algunos, el paso adicional de tener que introducir un código o usar una llave puede parecer engorroso al principio. Sin embargo, la pequeña molestia inicial palidece en comparación con las consecuencias de un acceso no autorizado.

- Procesos de recuperación: Si pierdes el acceso a tu segundo factor y a tus códigos de recuperación, el proceso para recuperar tus cuentas puede ser largo y frustrante, involucrando a menudo la verificación manual de tu identidad con el proveedor del servicio.

- No es infalible: Aunque la 2FA es una barrera formidable, ninguna medida de seguridad es 100% impenetrable. Nuevas técnicas de ataque, aunque raras, pueden surgir.

Conclusión

La Autenticación en Dos Pasos ya no es una opción para los usuarios preocupados por su seguridad; es una necesidad imperiosa en el panorama digital actual. Al añadir una capa adicional de protección más allá de la simple contraseña, la 2FA cierra la puerta a muchos de los vectores de ataque más comunes utilizados por los ciberdelincuentes.

Tomarte unos minutos para configurar la 2FA en tus cuentas más importantes es una de las inversiones más inteligentes que puedes hacer para proteger tu identidad digital, tus finanzas y tu privacidad. Es un paso simple pero increíblemente efectivo para fortalecer tu escudo digital y navegar por el mundo en línea con mayor confianza y tranquilidad. ¡No esperes a ser una víctima; activa la 2FA hoy mismo!